동료 직원의 메일로 가장한 악성코드

요즘 직장인들은 같은 회사나 협력 회사 직원들 간의 업무를 메일로 진행하는 경우가 많다. 메일 계정에는 하루에도 적게는 수십통에서 많게는 수백통의 업무 메일이 쏟아진다. 사정이 이렇다 보니 기업들은 직원의 업무효율을 높이고 악성코드 감염 등을 막기위해 업무와 관련이 없는 스팸 메일을 걸러내는 스팸 차단 솔루션을 이용하고 있다.

하지만 최근 악성코드가 포함된 메일이 스팸 메일로 분류되는 것을 피하기 위해 사용자 컴퓨터의 메일주소록을 참고해 동료 직원이 보낸 메일로 가장하는 악성코드가 발견됐다.

해당 악성코드는, 악성코드에 감염된 컴퓨터 사용자의 메일 계정으로 메일주소록에 있는 동료의 메일 계정으로 메일을 발송했다. 실제로 존재하는 직원의 메일 주소와 메일 시스템을 이용해 메일을 보내는데다, 내용 또한 회사 업무 부서간 충분히 주고받을 수 있는 내용이었다. 메일을 받는 사람의 의심을 피해 첨부 파일을 실행하도록 하기 위한 것으로 보인다.

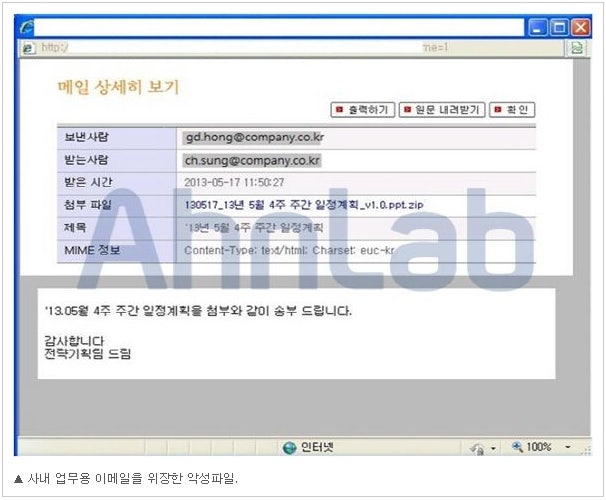

[그림 1] 메일을 통해 전파되는 악성코드

[그림 1]은 악성 메일의 내용이다(보낸 사람과 받는 사람의 계정은 임의의 계정으로 수정). 해당 메일은 ‘130517_13년5월4주주간일정계획_v1.0.ppt.zip’이라는 이름의 악성 파일이 첨부돼 있다.

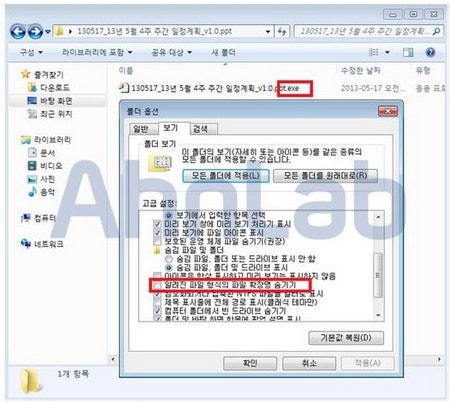

첨부 파일의 압축을 해제하면 [그림 2]와 같이 ‘130517_13년5월4주주간일정계획_v1.0.ppt’ 파일이 나타난다. 폴더 옵션의 ‘알려진 파일 형식의 파일 확장명 숨기기’ 체크박스를 해제하면 실제 파일을 확인할 수 있는데, 보기엔 PPT 파일 같지만 실제로는 PPT 파일을 가장한 실행파일이었다.

[그림 2] PPT 파일을 가장한 실행파일

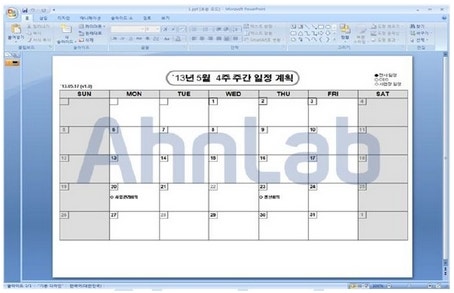

[그림 3] 악성 파일 실행 시 함께 열리는 PPT 파일

해당 악성 파일을 실행하면 사용자의 의심을 피하기 위해 ‘1.ppt’ 파일이 열리고 아래의 경로로 또 다른 악성코드가 생성된다.

| [첨부 파일 실행 시 함께 생성되는 악성 파일] C:\Users\[사용자계정]\AppData\Local\Temp\cmss.exe |

추가적으로 ‘cmss.exe’ 파일은 아래와 같이 레지스트리에 등록되어 시스템 시작 시 악성 파일이 자동으로 시작되게 한다.

| HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run |

[그림 4] 실행 프로그램의 정보와 사용자 키보드 입력값 저장

해당 악성 파일이 실행될 때 생성되는 Cmss.exe 파일은 외부 특정 서버와의 접속을 시도한다.(테스트 시에는 서버와 정상적으로 접속되지 않았다).

위의 과정으로 보아 해당 악성코드는 첨부 파일 실행 시 사용자 시스템에 저장된 메일주소를 읽어와서 악성코드가 첨부된 메일을 또 다른 메일로 전송하는 방식으로 전파되는 것으로 볼 수 있다. 해당 악성코드는 cmss 파일을 통해 수집한 사용자 정보를 외부의 특정 서버로 전송하는 것으로 추정된다.

이 같은 악성코드의 피해를 예방하기 위해서는 시스템에 백신 프로그램을 설치해 항상 최신으로 유지하고 실시간 감시기능을 활성화해야 한다.

자료출처 : 안랩 www.ahnlab.com ASEC대응팀

'기술자료 > 기술운영자료' 카테고리의 다른 글

| 진화된 피싱 스미싱의 정의와 해킹방법과 예방법 및 구제 방법 (0) | 2016.03.12 |

|---|---|

| 최근 해킹 위협 동향.. "공격자가 달라졌다" (0) | 2016.03.12 |

| 공개 웹 방화벽 WebKnight 3.0 안내 (0) | 2016.03.12 |

| 50대가 10대보다 SNS 많이쓴다 (0) | 2016.03.12 |

| APT,실체를 파헤치다-ahnlab 제공 (0) | 2016.03.12 |